要捕获iPhone上的appstore的数据还真的没那么容易,以前介绍的那些使用代理手工导入证书的方法已经完全失效了,结果就是安装证书之后再打开appstore也无法正常的建立连接。按照我的分析其实是appstore在检测证书无效之后直接就没有发起任何的请求(可以通过wireshark抓包查看网络数据)

随之而来的是第二种方法,patch ssl证书校验函数,根据这个原理实现的有两个工具,一个是ssl kill switch,另外一个是trustme。原理都是一样的,并且也非常的简单,按照作者的说法是truestme实现的更底层一些。但是很不幸的是,结局是同样的悲哀的,在iOS6之后这个东西也是失效了。

其实我这里要说的方法也比较简单,如果阅读过上面两个工具的源代码(请自行搜索相关代码),并且理解mac os/iOS 下https实现的相关原理,那么也就自然的想到hook发送和接收函数的方法来捕获数据了。

需要关心的函数只有两个sslread和sslwrite:

代码:

SSLRead

Performs a normal application-level read operation.

OSStatus SSLRead (

SSLContextRef context,

void *data,

size_t dataLength,

size_t *processed

);

Parameters

context

An SSL session context reference.

data

On return, points to the data read. You must allocate this buffer before calling the function. The size of this buffer must be equal to or greater than the value in the dataLength parameter.

dataLength

The amount of data you would like to read.

processed

On return, points to the number of bytes actually read.

而需要关心的字段则就是那个data了,因而要想知道https数据的内容只要能够正常的获取到data字段的内容就行了,同样对于发送函数sslwrite也同样适用:

代码:

SSLWrite

Performs a normal application-level write operation.

OSStatus SSLWrite (

SSLContextRef context,

const void *data,

size_t dataLength,

size_t *processed

);

Parameters

context

An SSL session context reference.

data

A pointer to the buffer of data to write.

dataLength

The amount, in bytes, of data to write.

processed

On return, the length, in bytes, of the data actually written.

已经找到了要处理的api,那么剩下的就比较简单了,直接用越狱开发环境theos来创建一个tweak插件然后写入要实现的代码编译就行了。要实现hook仅需要如下的两行代码即可:

代码:

MSHookFunction((void *)SSLWrite, (void *)_hook_SSLWrite, (void **)&_real_SSLWrite);

MSHookFunction((void *)SSLRead, (void *)_hook_SSLRead, (void **)&_real_SSLRead);

这个可以参考ssl kill switch 的相关代码(其余的代码请自行实现)。剩下的就是编译和安装了。

如果不会写这个东西可以下载我已经编译好的一个deb,在ssh或者设备上的终端输入:

代码:

wget http://code.h4ck.org.cn/ios-ssl-tls-hook/src/f54821c790451d9d25f8ed78cb80179166d47e2f/com.mars.sslohook_0.1-45_iphoneos-arm.deb?at=master

dpkg -i com.mars.sslohook_0.1-45_iphoneos-arm.deb

进行下载和安装。

如果要禁用这个插件请直接卸载即可,执行下面的命令:

代码:

dpkg -r com.intrepidusgroup.sslohook

依赖环境,如果要安装这个插件需要下面的两个东西:

MobileSubstrate (Should come with jailbroken devices)

dpkg (Install from Cydia)

如果木有的话,那就不要尝试了,设备木有越狱也不要尝试了(测试环境为iPod touch 和iPhone5 固件版本6.1.2)

如果没有安装dpkg可以通过cydia的自动安装来进行,用同步软件将deb放入相关的目录下安装即可。

安装之后执行killall -HUP SpringBoard来加载插件。

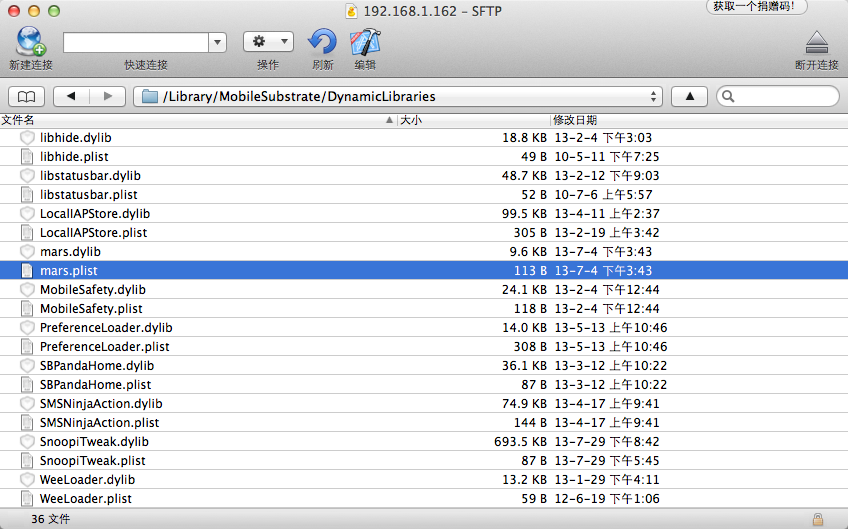

如果需要修改要hook的应用请编辑Library/MobileSubstrate/DynamicLibraries目录下的mars.plist

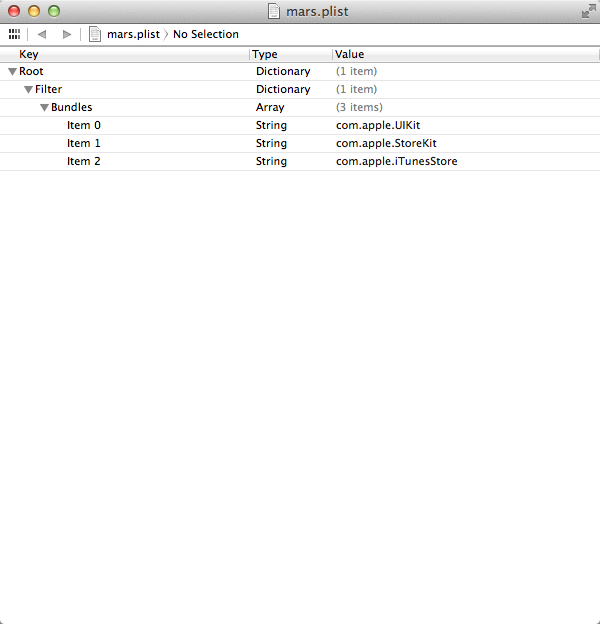

在mars.plist中添加要hook的应用即可。

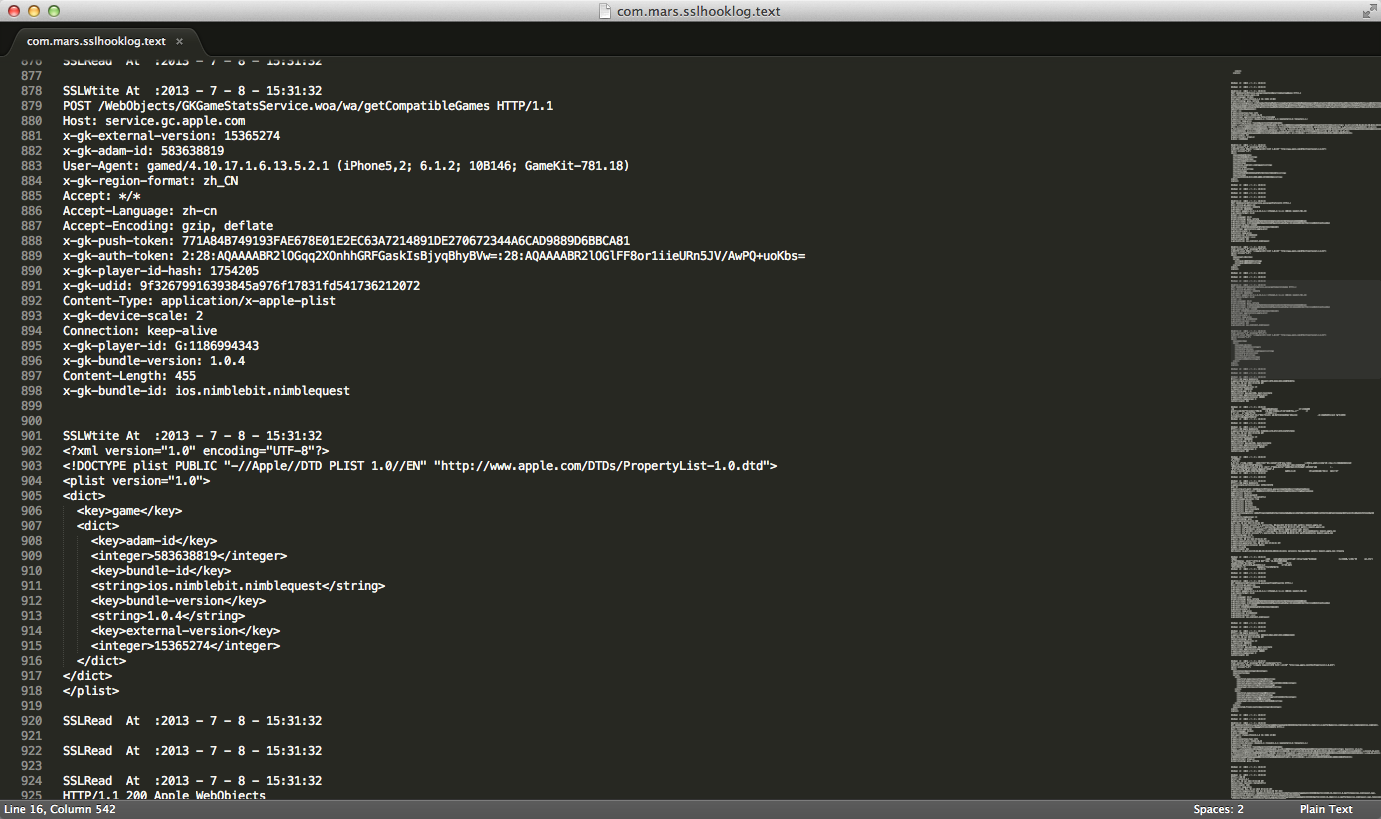

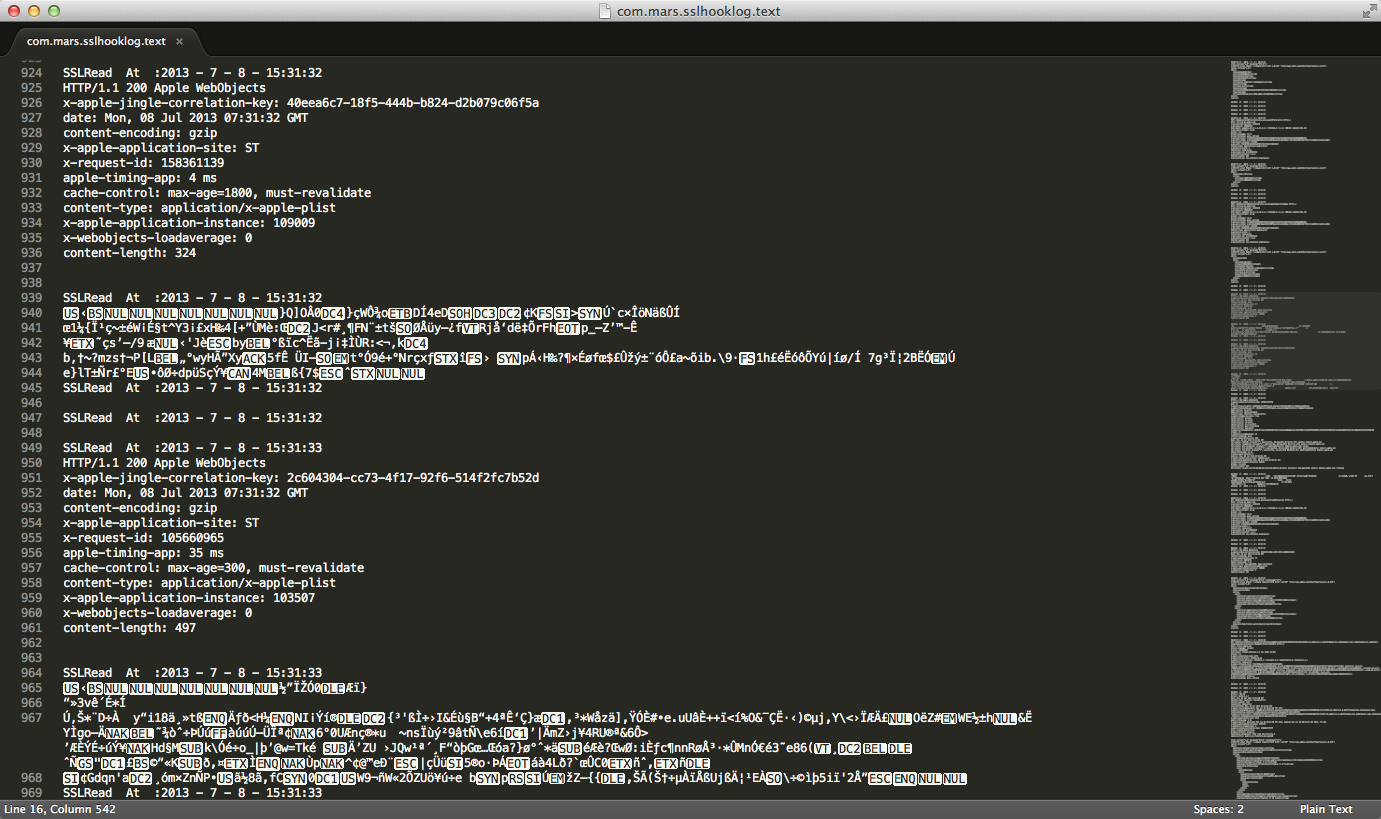

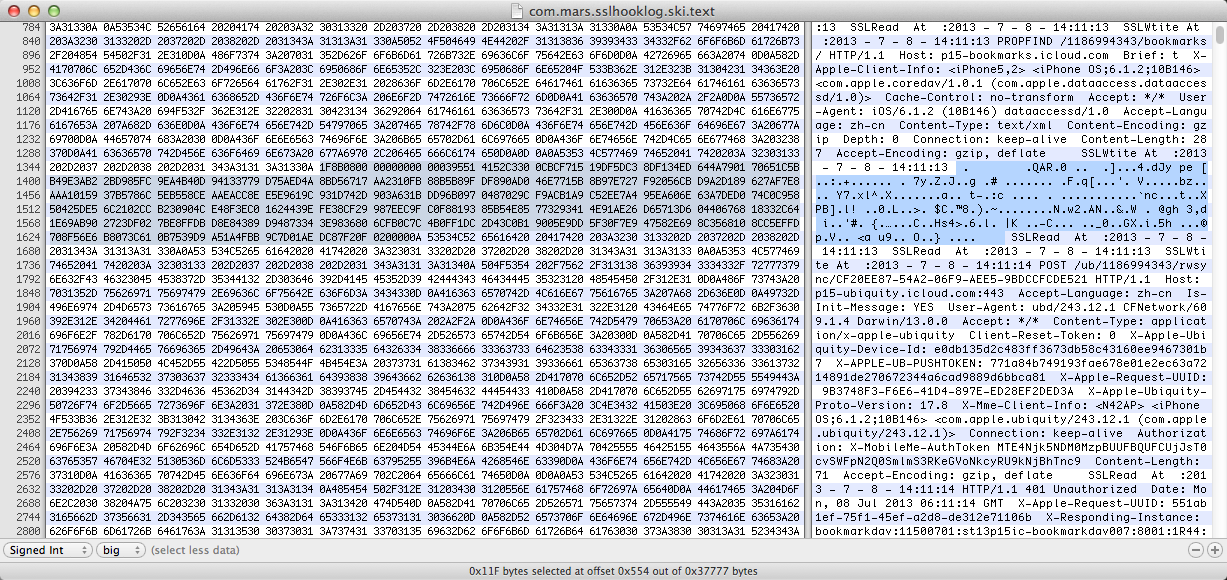

捕获的数据大部分为明文,当然由于https同样支持gzip压缩所以有一部分数据是gzip压缩的内容,由于受到的数据可能会存在分片的问题,所以没有实现解压gzip的相关代码,这个可以根据上下文中的相关信息或者收到的数据长度对捕获到的十六进制数据进行转存和解压。

明文数据:

压缩数据:

至于怎么转存,那就各显神通吧,我也木有虾米好办法,数据分片好蛋疼的说。

当然啦,如果你有更好的工具或者实现方法欢迎分享~~

4 comments

谢谢分享,找了好多地方都没发现到底怎么弄,但是,有了您的这篇文章至少有个方向和希望,虽然还没看懂,但是慢慢来吧,关于数据捕获的还有没有更详尽的资料文档吖?

基于代理的文章网上还是蛮多的,另外ssl kill switch 更新了,据说支持ios6了,我还没试,你可以试试先。

您好,看了您写的关于数据捕获的文章,受益匪浅,可以请教您点问题吗?目前我遇到数据捕获的问题,希望可以得到您的指导,有重金献上,希望可以联系到您。

我QQ:1464103021